Microsoft Defender for Endpoint については全5回のブログで機能をご紹介しています。

MDE編① – 脅威と脆弱性の管理機能を解説!

MDE編② – 攻撃面縮小(ASR)ルールを徹底解説!Intuneによる設定方法と動作確認手順

MDE編③ – ふるまい検知による高度な脅威とマルウェアの保護機能をご紹介

MDE編④ Microsoft Defender for Endpoint のアラート検出と対処機能

MDE編⑤ – Microsoft Defender for Endpoint の自動調査と修復機能

はじめに

Microsoft Defender for Endpoint(MDE)とは?

Microsoft Defender for Endpointは、予防的な保護、ふるまい検知、自動化された調査と対応機能を含むクラウドベースのエンドポイントセキュリティ統合プラットフォームです。

攻撃面縮小(ASR:Attack Surface Reduction)とは

攻撃面とは、組織がサイバー攻撃に対して脆弱となっているポイントを指しています。

サイバー攻撃が高度化する中、攻撃者はこのような脆弱なポイントを利用することが常套手段となっています。そのため、攻撃者が侵入できるポイントを最小限に抑えることは非常に重要です。

攻撃面縮小は、そんな攻撃者によって悪用されることが多いWindowsの機能やソフトウェアの動作をブロックするための機能です。

Microsoft Defender for Endpoint では攻撃面縮小として以下の機能を提供しています。

・Microsoft Edge のハードウェアベースの分離

・攻撃面の縮小ルール

・アプリケーション制御

・フォルダアクセス制御

・リムーバブル記憶域保護

・ネットワーク保護

・Web保護

・エクスプロイト保護

記事の目的と概要

本記事では、上記機能のうち、「攻撃面の縮小ルール」について設定方法や動作確認手順をご紹介します。

攻撃面縮小ルールの概要

攻撃面縮小ルール(ASRルール) は、攻撃者が侵入する可能性のあるWindowsの機能や、ソフトウェアの機能を制限するための機能です。具体的には、Officeアプリからの子プロセス作成のブロックや電子メールからのアプリの子プロセス作成をブロックするなどのポリシーを設定できます。

最新のルールは下記の公式ドキュメントをご参照ください。

攻撃面の縮小ルールリファレンス – Microsoft Defender for Endpoint | Microsoft Learn

設定方法

前提条件

・MDEポータルとIntuneが接続されていること

Microsoft Intune で Microsoft Defender for Endpoint を構成する | Microsoft Learn

・対象デバイスがMicrosoft Defender for Endpointにオンボードされていること

・Intuneにより構成プロファイルを配布可能なこと(今回はIntuneを利用しますが、グループポリシーがPowerShellで設定することも可能です)

攻撃面の縮小ルールの設定

①Intune管理センターにアクセスします。

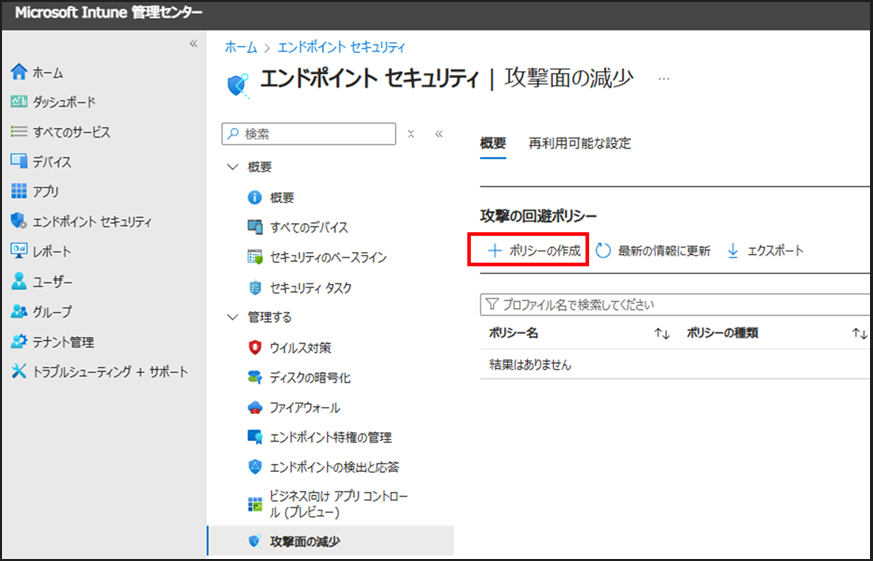

②エンドポイントセキュリティ > 攻撃面の縮小を開き「ポリシーの作成」をクリックします。

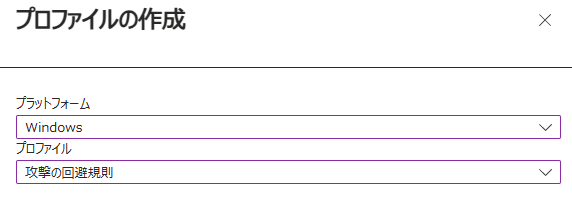

③プロファイルの作成で「攻撃面の縮小」を選択します。

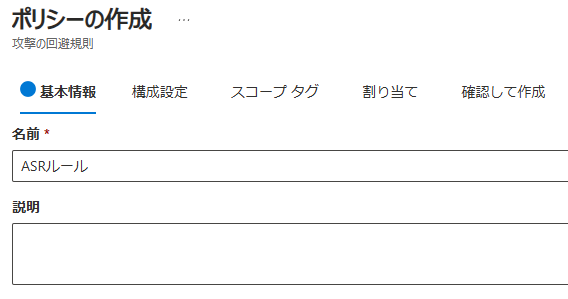

④ポリシー名を入力します。

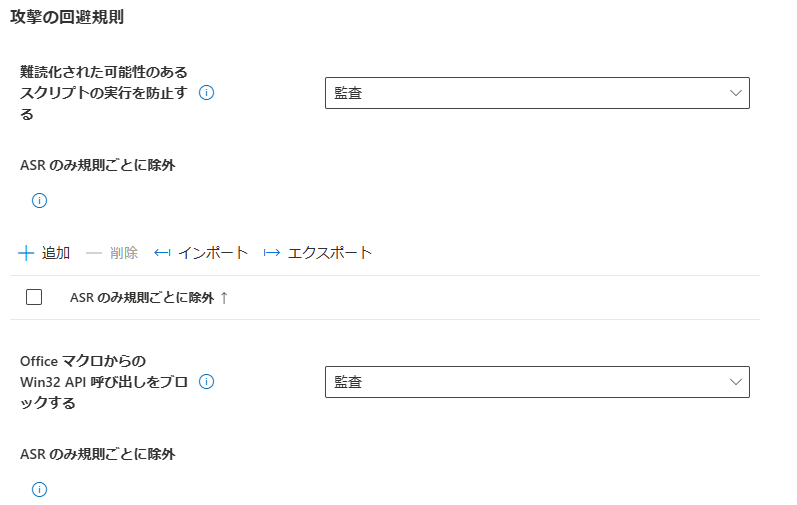

⑤今回は、ASRを設定していなかった場合の動作確認も行いたいのですべて「監査」モードにします。(監査モードはブロックはされずレポートのみ確認することができます)

⑥割り当て対象にオンボードされたデバイスグループを選択し、作成まで進めます。

⑦オンボード済みデバイスにアクセスします。

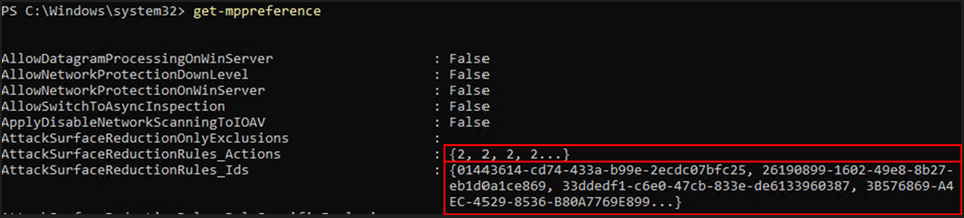

⑧PowerShellを管理者で開き、以下のコマンドを実行します。

Get-MpPreference

⑨結果から有効化されているルールと動作を確認できます。

・AttackSurfaceReductionRules_Ids:有効化済みASRルールのGUID

※ルールに対応するGUIDはこちらから確認できます。

攻撃面の縮小ルールリファレンス – Microsoft Defender for Endpoint | Microsoft Learn

・AttackSurfaceReductionRules_Actions:ルールの動作

ルールに対応して以下の動作になります。

0:無効

1:ブロック

2:監査

動作確認

今回は、マイクロソフト社が用意しているデモンストレーションのシナリオを実施します。

Microsoft Defender for Endpoint攻撃面縮小ルールのデモ – Microsoft Defender for Endpoint | Microsoft Learn

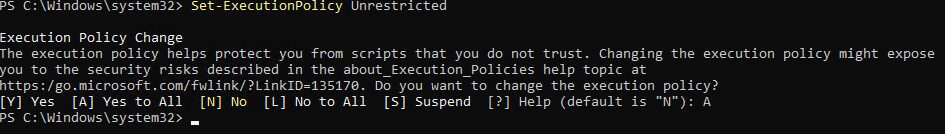

①Powershellを管理者で起動し以下コマンドを実行します。

Set-ExecutionPolicy Unrestricted

②すべてYesにします。

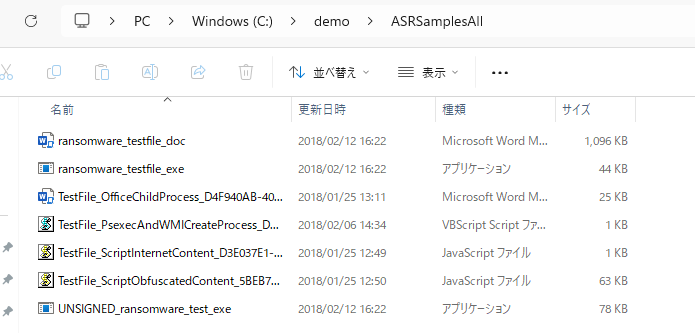

③以下のURLからセットアップスクリプトをダウンロードして、ps1ファイルを実行します。

④C:\demo\ASRSamplesAllフォルダ内にテストファイルが出力されます。

テスト用ランサムウェアを実行してみる。

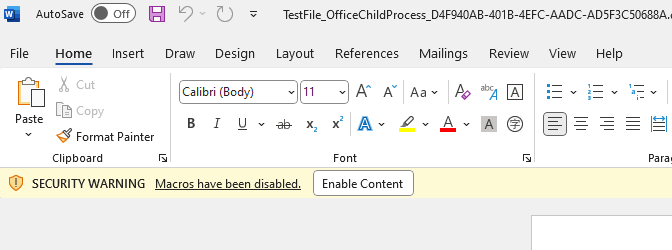

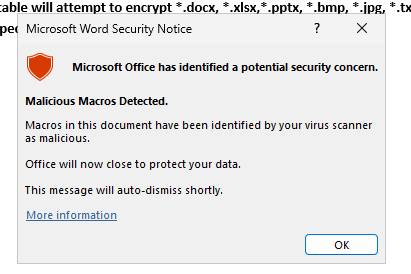

①「ransomware_testfile_doc.docm」を開きます。

②マクロを有効にするため「コンテンツの有効化」をクリックします。

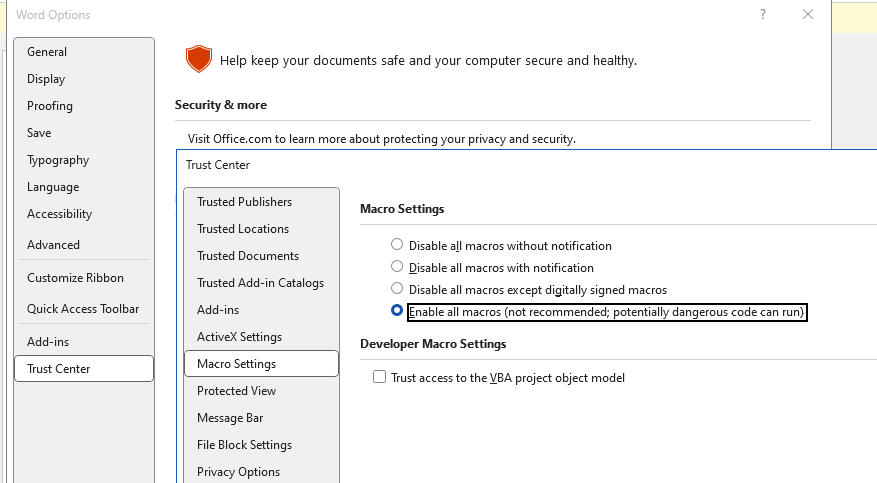

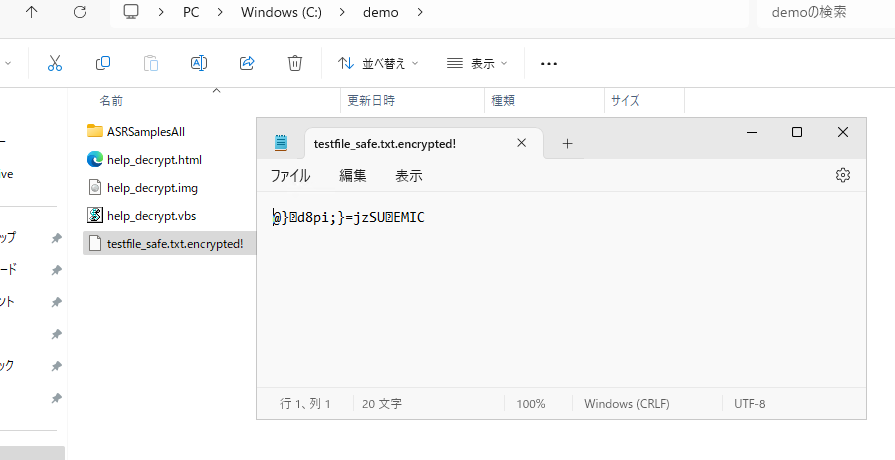

Word Securityによってブロックされてしまう場合は、トラストセンターの設定をすべてのマクロを有効にするに変更してください。

Defender ウイルス対策によってブロックされてしまう場合は、[Windowsセキュリティセンター] – [ウイルスと脅威の防止] – [設定の管理] – [除外の追加または削除]から以下のパスを除外します。

c:\

こうやって見ると、ASRルールだけなく、OfficeのセキュリティやDefenderウイルス対策のスキャンなど多層で防御されていることも分かりますね。

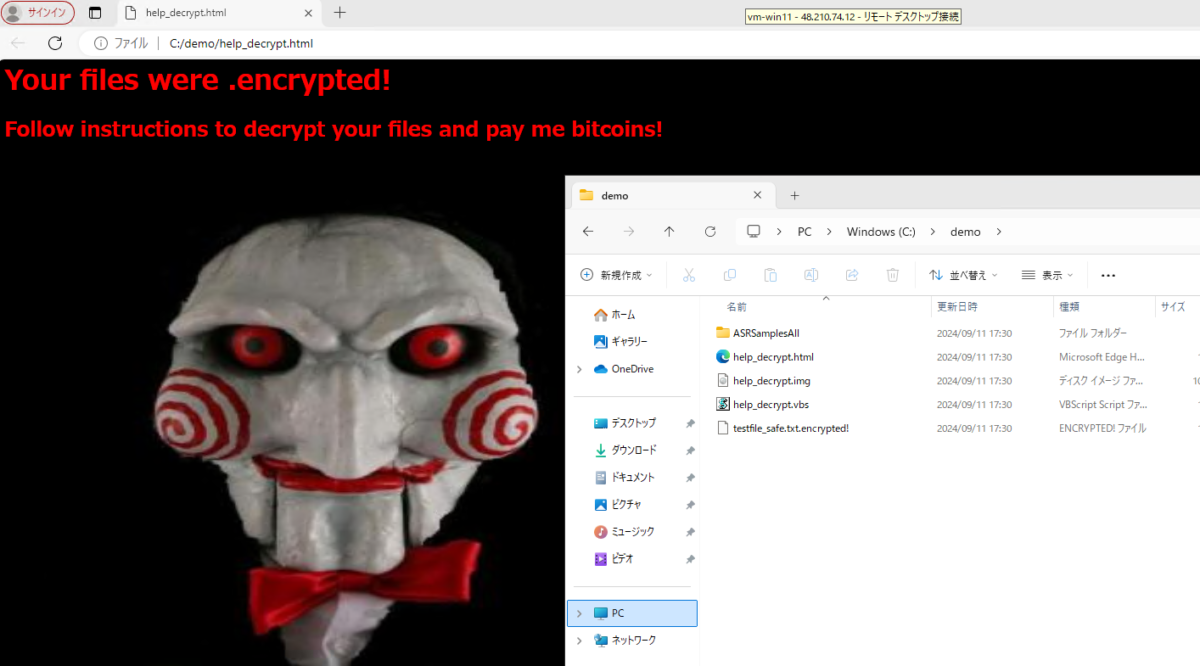

③正しく動作すると、C:\demo内のテキストファイルが暗号化され、脅迫メッセージが表示されます。

ファイルの中身も読めません。

ログの確認

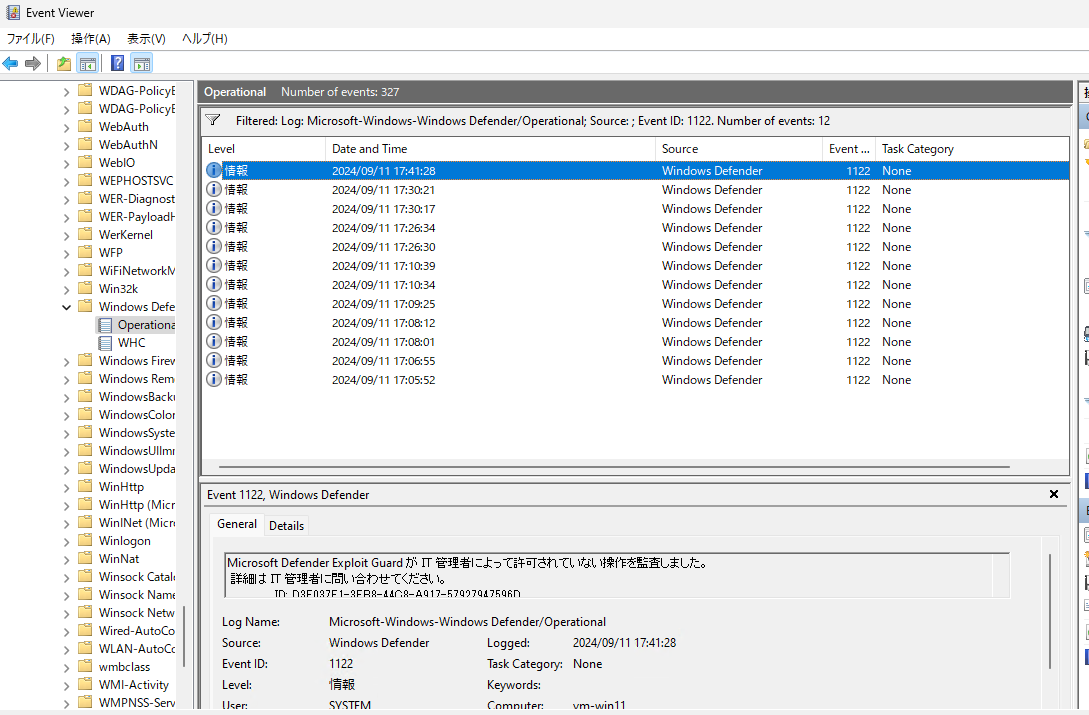

イベントビューアーを開き、[Applications and Servers Logs] – [Microsoft] – [Windows] – [Windows Defender]にイベントログ1122が記録されていることを確認します。

1122は監査モードで検知されていることのログになります。

またDefender管理ポータル上の[レポート] – [攻撃面の縮小ルール]からも検知状況と、設定の状況を確認できます。

Microsoftライセンス選定にお悩みの方へ

Microsoft 365を活用したい。しかし、どのMicrosoft 365 / Office 365ライセンスが自社に適切かは判断が難しいですよね。

そこで、どのライセンスが自社にピッタリかを知りたい方に向けて、「Microsoft 365ライセンス比較表」をご用意しました。

・ExcelとWordとOutlookのアプリケーションが使えるのは?

・Intuneで端末管理が実現できる最低限のライセンスは?

…などを把握していただけるよう、Microsoft 365ライセンスに含まれる機能と費用を一覧表にしました。

シートが2枚あり、「パッケージライセンス一覧」タブではMicrosoft 365 Business Basicといったパッケージライセンスについてその金額、機能などを一覧で見ていただけます。フィルタリングや並び替えもできますので、必要な内容でフィルターをかけてご覧ください。

「単体ライセンスの費用」タブでは、Exchange OnlineやTeamsなど、ライセンスの費用一覧をご覧いただけます。

選択にお悩みの方のご検討の一助にしていただけましたら幸いです。

コメント