今回は、Intune管理しているMacにDefender for Endpointを設定する方法をご紹介します。

Windowsと異なり手順が多く、Windowsと同じように設定してもライセンスエラー表示がでるなど少し戸惑う場面もあったため、備忘録も兼ねてブログにしてみました。

公式ドキュメントにも手順がありこの通り進めれば割とうまくいきますが、メモも含め解説できればと思います。

参考:Microsoft Intuneを使用して macOS にMicrosoft Defender for Endpointをデプロイする|Microsoft Learn

Defender for Endpoint関連ブログ >

LinuxサーバーのMicrosoft Defender for Endpointオンボード方法

作業時の状況

今回は以下の状況からセットアップスタートです。

- Intuneに対象のMac端末を登録済み

- Microsoft 365 Business PremiumライセンスをMacユーザに割り当て済み

- macOS バージョンがサポート対象である

- グローバル管理者ロールが割り当てられたアカウントにサインインできる

MacへのDefender for Endpoint展開、ざっくりの流れ

Intune登録済みのWindowsでは、Intune/Defenderポータル上でポチポチとすればオンボードできますが、Macはいくつかシステム構成プロファイルを配信したのちにDefender for Endpointアプリケーションのインストールを行う必要があります。

① 構成プロファイルを作成する

Intune管理センター内、[デバイス] → [構成プロファイル]より、以下macOS用の新しいプロファイルを作成します。

- [設定カタログ]システム拡張機能の承認

- [テンプレート]ネットワークフィルター

- [テンプレート]フルディスクアクセス

- [テンプレート]バックグラウンドサービス

- [テンプレート]通知の構成

- [テンプレート]アクセシビリティ設定

- [テンプレート]Bluetooth設定

- [テンプレート]Microsoft AutoUpdate (MAU) の構成

構成プロファイルの種類が [設定カタログ] のものは用意されている項目から選択、

[テンプレート] のものは、GitHubから必要なファイルをダウンロードしそれをIntune管理センターにアップロードすることで作成します。

② Defenderのウイルス対策設定を行う

Intune管理センターもしくはDefenderポータルより、構成プロファイルを配布しDefenderをオンボードした端末にどのようなウイルス対策ポリシーを適用するかを設定します。

③ Microsoft Defender for Endpointオンボーディングパッケージを展開する

Microsoft 365 Defender ポータルで、

[設定] → [エンドポイント] → [デバイス管理] 配下の[オンボーディング]より、エージェントをダウンロード、

Intune管理センター内 [デバイス] → [構成プロファイル]より、ダウンロードしたエージェントを用いたオンボーディング用のプロファイルを作成します。

④ Mac用Microsoft Defender for Endpointアプリケーションを発行する

Intune管理センター内、[アプリ] よりDefender for Endpointアプリケーションの発行と割当てを行います。

⑤ 検出テストを行う

以上が完了しデバイスにプロファイルが適用されたら、マイクロソフトが用意しているテスト用リンクにアクセスし、Defender for Endpointがきちんと検出しアラートを出すか確認し完了です。

MacへのDefender for Endpoint展開、具体的な手順

では、以下より具体的な手順をご紹介します。

① 構成プロファイルを作成する

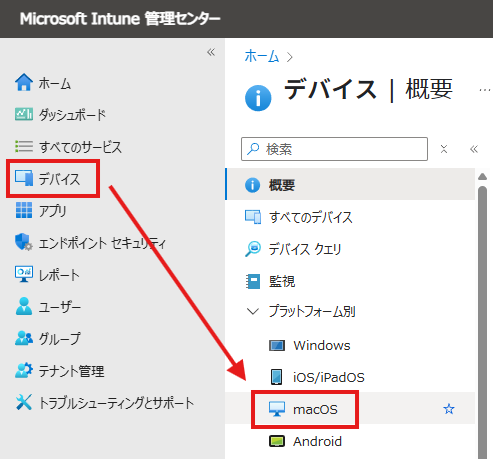

Microsoft Intune 管理センターにサインインし、

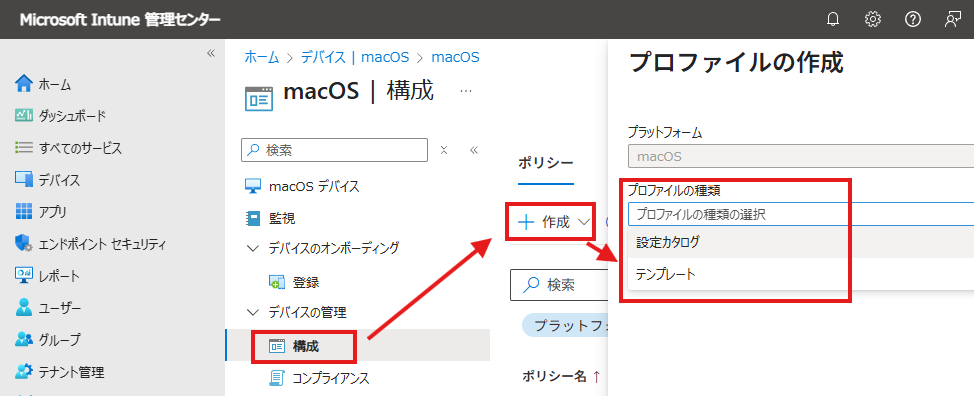

[デバイス] → [macOS] → [構成] → [作成] と進み、適切なプロファイルの種類を選択することで、

構成プロファイルの作成に進めます。

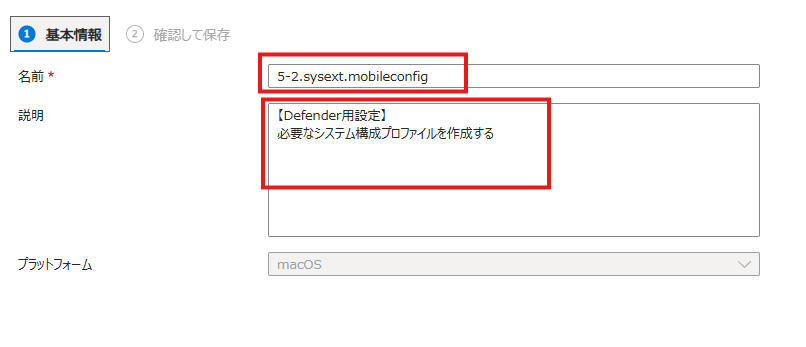

ちなみに、構成プロファイルを作成する際に名前を付ける必要がありますが、名称規則は無いため、わかりやすいものを設定してOKです。(ドキュメント内では例が提示されていますのでご参考まで)

構成プロファイル① システム拡張機能の承認

まずは、macOSのセキュリティとネットワーク監視機能を強化するためにシステム拡張機能を承認するための構成プロファイルを作成します。

構成プロファイルの種類で [設定カタログ] を選択、わかりやすいようプロファイルの名前と説明を入力する。

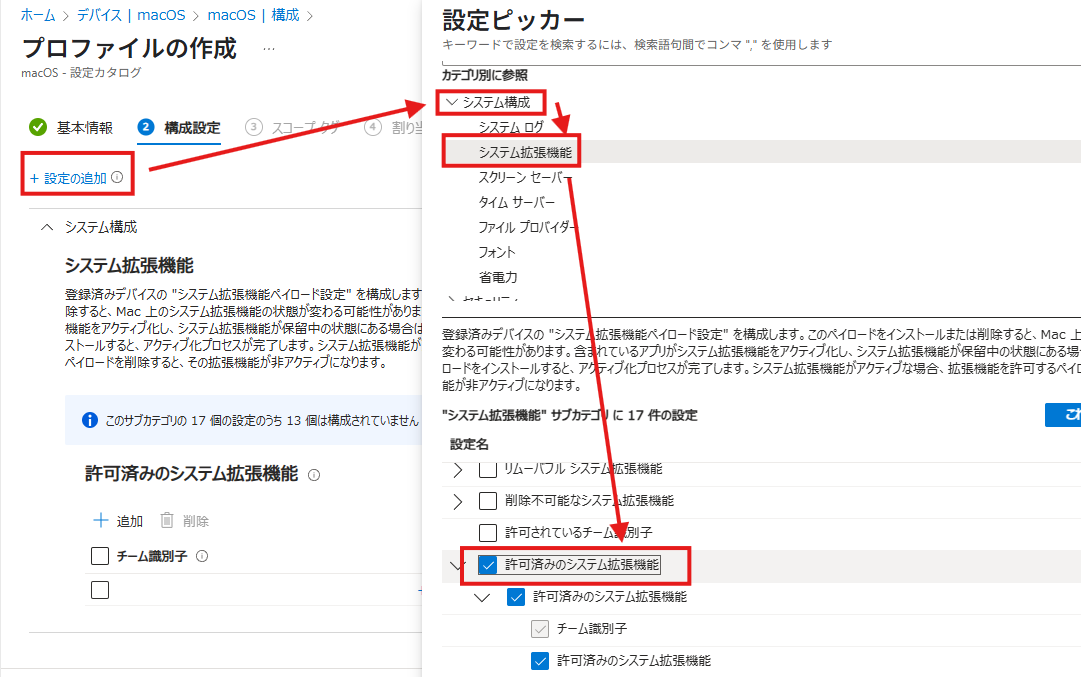

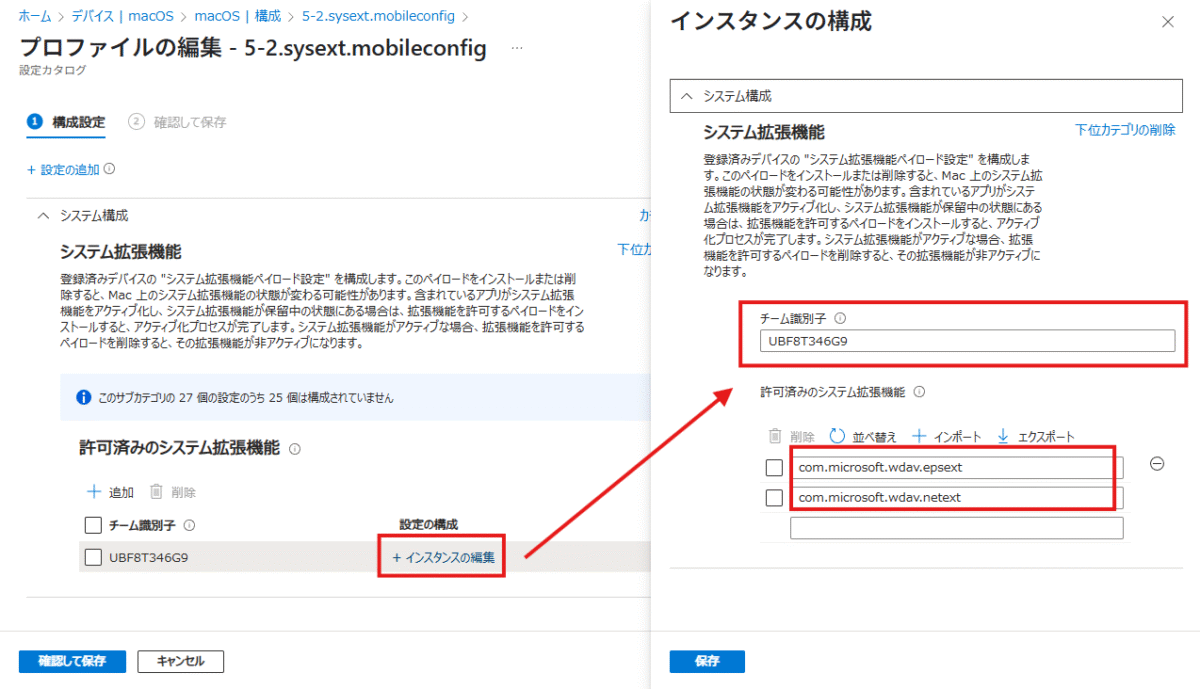

[設定の追加] → [システム構成] カテゴリを展開→[システム拡張機能] → [許可済みのシステム拡張機能] を選択。

プロファイルの名前や説明を分かりやすいように入力し、

[インスタンスの編集] からドキュメントで指定されている値を入力し保存をクリック。

構成プロファイル② ネットワークフィルター

続いて、エンドポイント検出と応答機能の一部としてソケット トラフィックを検査し、 Microsoft 365 Defender ポータルに報告する機能を実行するためのプロファイルを構成します。

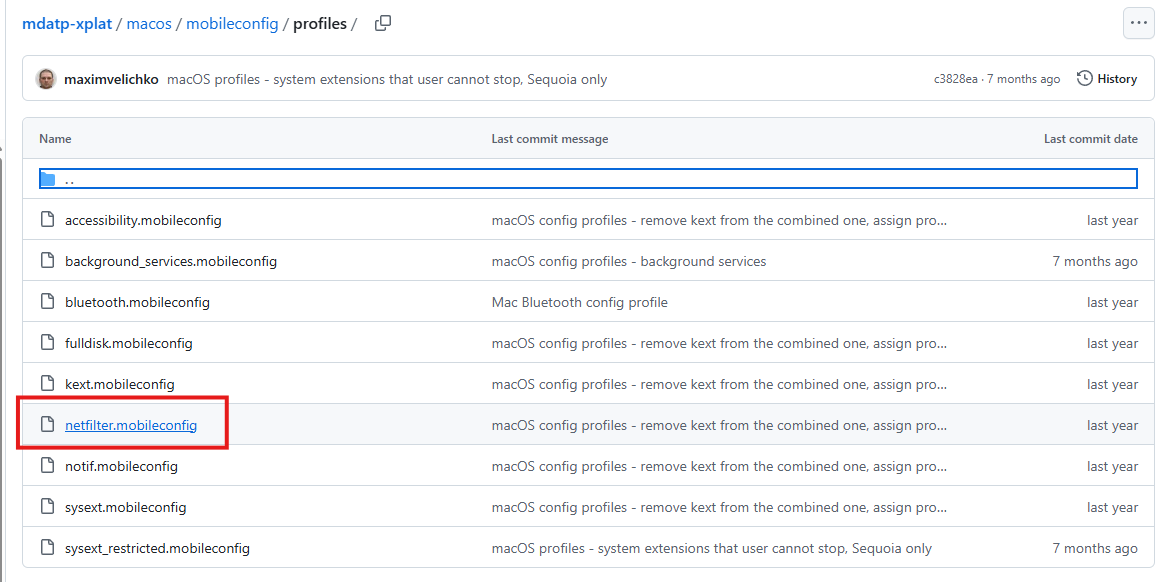

GitHub リポジトリから [netfilter.mobileconfig] をダウンロード。

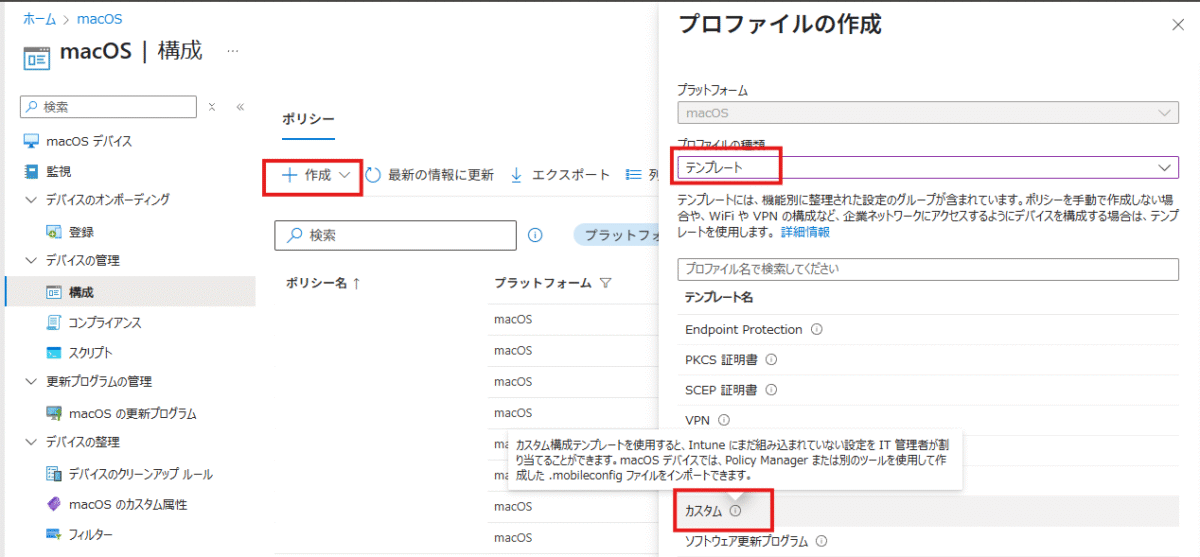

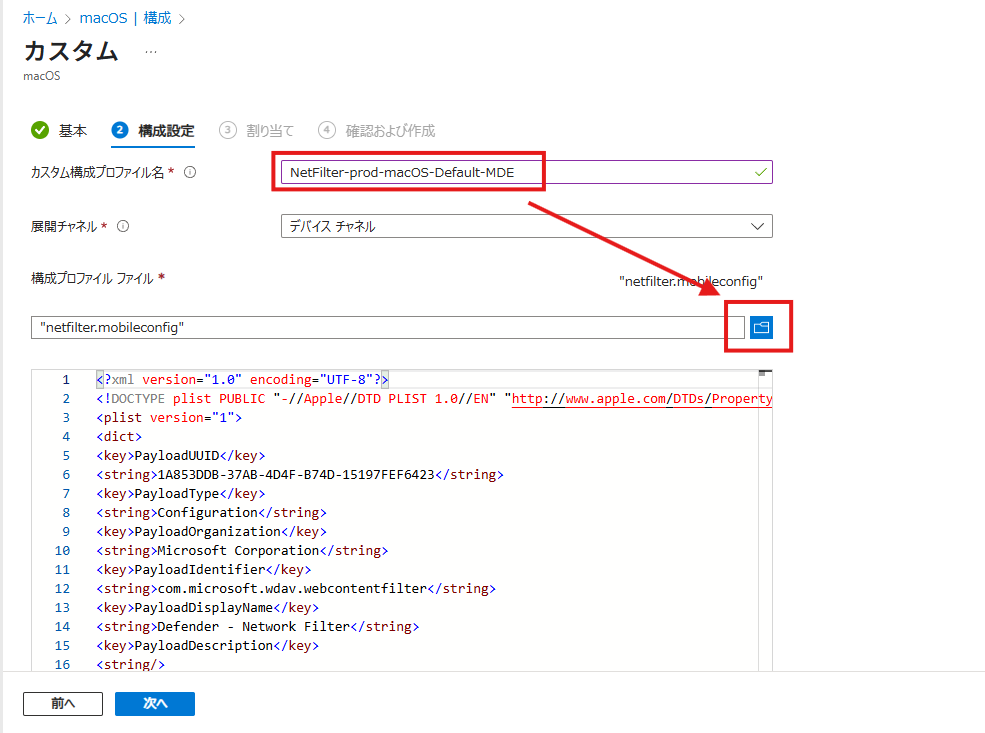

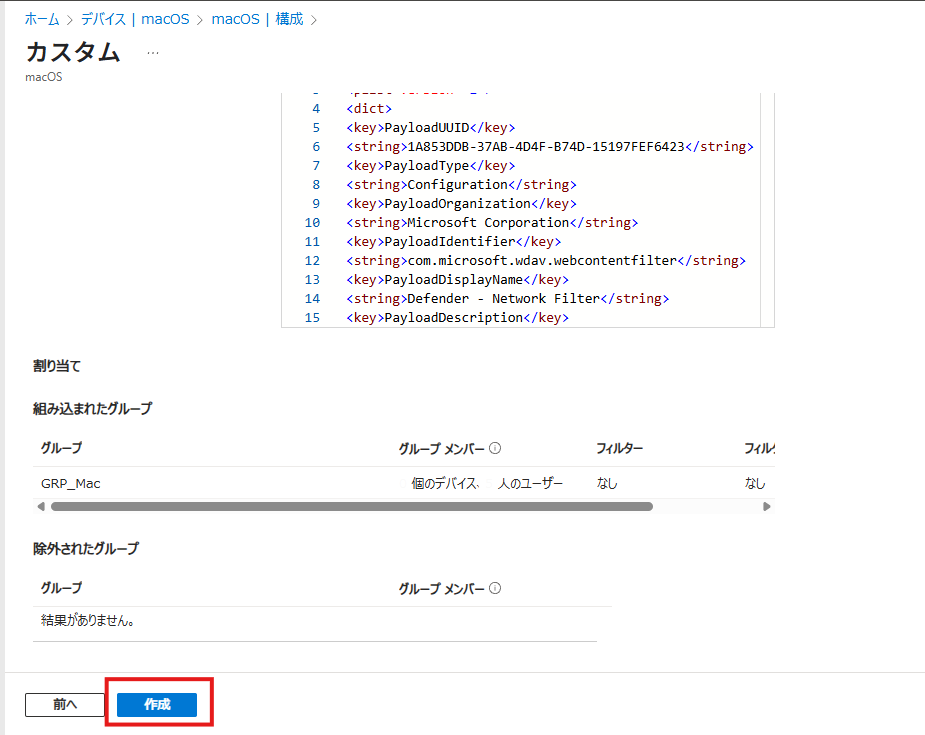

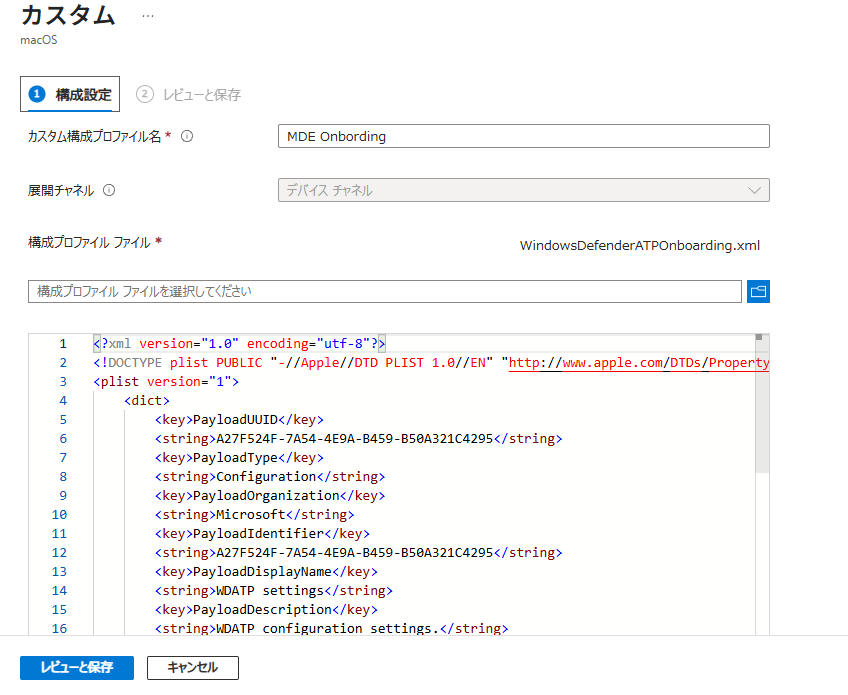

Intune管理センターに戻り、構成プロファイルの種類で [テンプレート] を選択後、[カスタム] を選択。

分かりやすいように構成プロファイルの名前と説明を入力し、構成設定へ。

(カスタム構成プロファイルは、配布後にユーザが見た際の名称のため、お好きな文字列を入力してください。)

参照ボタンより先ほどダウンロードした[netfilter.mobileconfig]を参照し、[次へ] をクリック。

必要なユーザグループへ割り当て、次のページで [作成] をクリックする。

ドキュメントの記載の残りのプロファイルも、このネットワークフィルターと同じ方法で実施します。利用するファイルが違うので、ドキュメントに記載の通り進めてみてください。

以下が残り作成が必要な構成プロファイルです。

フルディスクアクセス

Microsoft Defender for Endpointがデバイス全体をスキャンし、保護するために必要なアクセス権を付与する。これにより、ユーザー操作でオフにされることを防ぐ。

バックグラウンドサービス

Defenderがバックグラウンドで動作することを許可し、リアルタイムでデバイスを監視し、脅威を検出・対応できるようにする。

通知の構成

Defenderからの重要な通知をユーザーに表示するための設定。これにより、セキュリティ関連の情報や警告をリアルタイムで受け取れるようになる。(オフにもできる)

アクセシビリティ設定

Defenderの機能をすべてのユーザーが利用できるようにするための設定を行う。

Bluetooth設定

DefenderがBluetoothデバイスを監視し、セキュリティを確保するための設定。

Microsoft AutoUpdate (MAU) の構成

Defenderの更新を自動的に管理し、常に最新のセキュリティ機能を提供するための設定。これにより、手動での更新作業を減らせる。

② Defenderのウイルス対策設定を行う

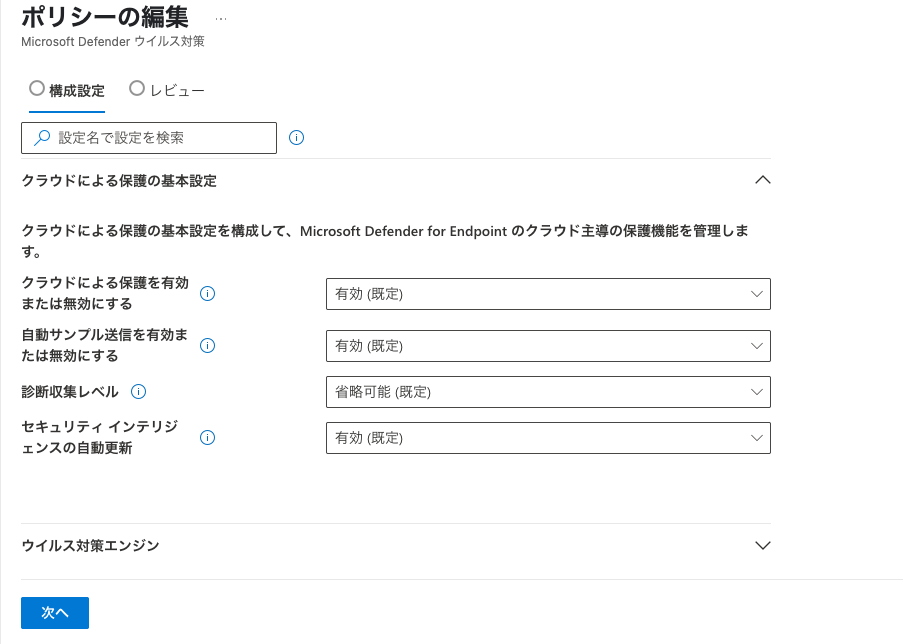

続いて、上記の構成プロファイルを配布し、Defenderをオンボードした端末にどのようなウイルス対策ポリシーを適用するかを設定します。

Intune管理センター、Defenderポータルどちらからでも設定可能です。

今回はIntune管理の端末のため、Intune管理センターから設定しました。

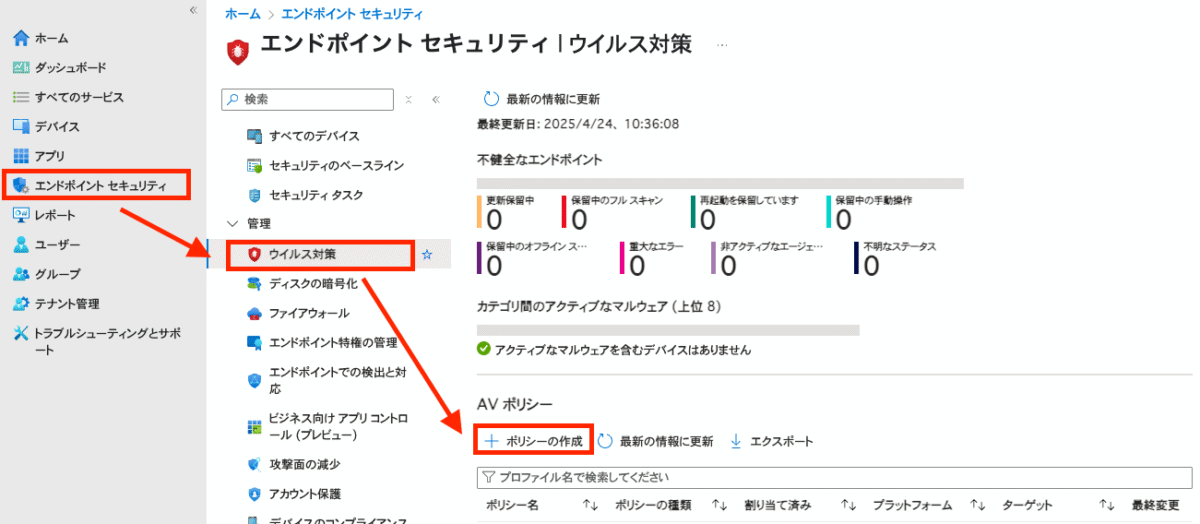

Intune管理センターより、[エンドポイントセキュリティ] → [ウイルス対策] と進み、 [ポリシーの作成] より設定します。

ポリシーの内容は企業ごとの基準によって柔軟に設定ください。

各項目の内容は以下ドキュメントを参照していただけます。

macOS 上で Microsoft Defender for Endpoint 用の基本設定を設定する|Microsoft Learn

③ Microsoft Defender for Endpointオンボーディングパッケージを展開する

ここまででも多くの手順をこなしてきましたが…、構成プロファイルの作成だけではまだ完了ではありません。

この「オンボーディングパッケージの展開」をしないと、以下のようなライセンスエラーが表示されます。(はじめ設定した際にこの手順を飛ばしており、「Business PremiumってMacのDefender for Endpoint対応していなかったっけ?!」と焦りました笑)

以下、手順です。

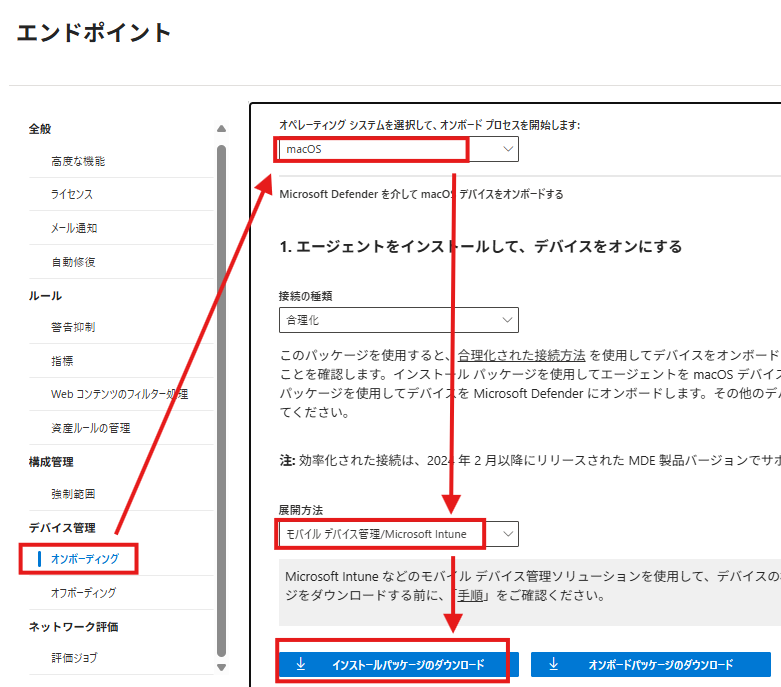

Microsoft 365 Defender ポータルより、 [設定] → [エンドポイント] → [デバイス管理] 配下の[オンボーディング]より、エージェントをダウンロード。

オペレーティング システムを macOS に設定し、デプロイ方法を Mobile デバイス管理/Microsoft Intune に設定し[オンボーディング パッケージをダウンロードする] を選択する。

Intune管理センターに戻り、 [デバイス] → [構成プロファイル] と進み、構成プロファイルの種類で [テンプレート] を選択後、[カスタム] を選択。

構成プロファイル名を入力し、先ほどダウンロードしたファイルを参照、

次のページで割り当てを行い [作成] をクリックする。

オンボーディングが完了すると、MacのメニューバーにDefenderにチェックマークが入ったアイコンが出現します。(左から2番目)

Defenderアプリを開いて、以下のようにデバイスの状況を確認することができます。

④ Mac用のDefender for Endpointアプリケーションを発行する

そしてそして、ようやくクライアント端末へDefender for Endpointのアプリケーション配布に進めます。

ドキュメントではIntune管理センター上から発行する方法が紹介されていますが、今回の環境はApple Business ManagerからVPPトークンでアプリケーションを発行する方法が通常オペレーションでしたので、そちらで実施しました。(AppleStoreを利用しない方法です。)

特に問題なく実行できましたので、普段アプリケーションを発行する方法で実施していただいて問題ないかと思います。

⑤ 検出テストを行う

アプリケーションの発行まで実施することでDefender for Endpointの展開は完了ですが、脅威の検出テストをすることができるのでそちらもご紹介します。

以下のwebページに、ウイルス検知とEDR検知を試せる方法が記載されています。

OSごとに方法やURLが異なりますので、macの記載があるものを選択してお試しください。

デバイスのオンボードおよびレポート サービスを検証するためのウイルス対策検出テスト|Microsoft Learn

デバイスのオンボードおよびレポート サービスを検証するための EDR 検出テスト|Microsoft Learn

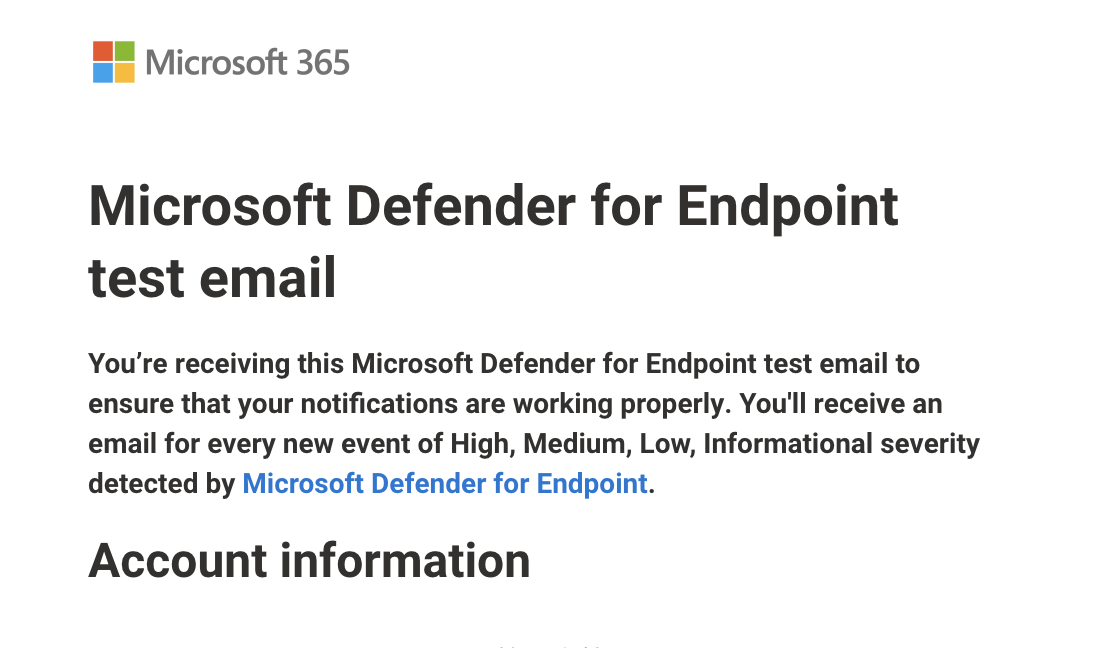

試すと、通知先として設定しているメールアドレス宛に以下のようなテスト通知が来ます。

Defender for Endpointの展開・確認テストの方法は以上となります。お疲れ様でした。

ご案内の内容がお役立ていただけましたら幸いです。

端末管理・セキュリティ強化をお考えの方へ

さて、すでにMicrosoft 365をご利用中の企業様では、追加費用なく、機能の重複なく、一箇所で管理できる、Microsoftライセンスを活用したセキュリティ強化がおすすめです。

弊社ではクライアント端末のセキュリティ強化を目指される中小規模の企業様向けに、Microsoftソリューションを用いたご支援させていただいております。

Intuneを用いての端末管理や Defenderの導入など、数台〜でもご支援が可能ですのでぜひお気軽にお問い合わせくださいね。

最後にお知らせ

弊社ではAzure / Microsoft 365 関連の最新情報を日本語で分かりやすく、月1回(緊急時は都度)ご案内するメールマガジンを配信しています。

Azure管理者様必見です!ご興味お持ちいただけましたらぜひ下記よりご登録ください。

コメント