今回は、iPhoneのIntune登録に関する管理者側の設定方法をご紹介します。iPhoneにはいくつかの登録方法がありますが、マイクロソフトの公式ドキュメントだけでは分かりにくい点もあるため、補足しながら解説していきます。

iOS/iPadOS 16.xから仕様が変更され、これまで主流だったポータルサイトを使用した登録方法は利用できなくなりました。選択肢としては表示されますが、使用しないようにしてください。今回ご紹介する方法は、今後推奨される登録方法となります。Microsoft Intune の新機能 | Microsoft Learn

オフィシャルドキュメントはこちら

Microsoft Intune の iOS/iPadOS デバイス登録ガイド | Microsoft Learn

IOSのBYOD登録パターン

BYOD(個人所有デバイスの業務利用)では、主に2つの登録方法があります。これらの比較は以下の通りです。特に自社製アプリの配信や有料アプリの提供が不要な場合、最もおすすめなのは「Webベースのデバイス登録」です。これまで広く使われていた「ポータルアプリでの登録」は、iOS/iPadOS 16.xから非推奨となっているため、現在は選択肢としては推奨されません。

BYOD端末向け

| Webベースのデバイス登録 | アカウント駆動型ユーザの登録 | |

| BYOD | ○ | ○ |

| Appleアカウント | 個人のアカウント | 会社管理AppleID |

| Apple Business Manager | 不要 | 必要 |

| 会社アカウントでのAppleクラウドサービス | 不可 | 利用可能 |

| 会社購入アプリ、カスタムアプリのインストール | 不可 | 可能 |

| 通常のAppleストアからのインストール | 可能 | 可能 |

| 会社データの消去 | 可能 | 可能 |

| 端末のリモートワイプ | 可能 | 可能 |

| 会社データの保護 | 可能 | 可能 |

「Webベースのデバイス登録」の設定方法

下記の手順で設定していきます。

1、Apple MDM プッシュ証明書の設定

2、登録種類の設定

3、デバイスプラットフォームの制限

4、Just-In-Time登録の設定

5、Microsoft Authenticator、Intuneポータルの配信設定

前提条件としては

・EntraID環境

・ユーザにIntuneライセンスが割り振られていること

・iOS/iPadOS 15以上。

・Intuneの事前設定は完了済みであること

・BYODが使用できるユーザグループを作成しておく。

設定はIntuneのデバイスページの前提条件と登録オプションを使って行います。

iOS/iPadOS – Microsoft Intune 管理センター

1、Apple MDM プッシュ証明書の設定

「iOS/iPadOS | 登録」ページの前提条件の「Apple MDM プッシュ証明書」を選択して、記載の通りにCSRをダウンロードして、Apple MDM証明書を作成しアップロードします。

ここで作成する証明書は、1年ごとに更新が必要です。また、証明書を作成する際には、Appleアカウントを新規に作成する必要がありますが、この際には会社のメールアドレス以外を使用することをお勧めします。会社のアドレスを使用すると、将来的にManaged Apple IDを導入する際に、マイグレーション作業が発生する可能性があるためです。

こちらのように状態がアクティブになれば成功です。

2、登録種類の設定

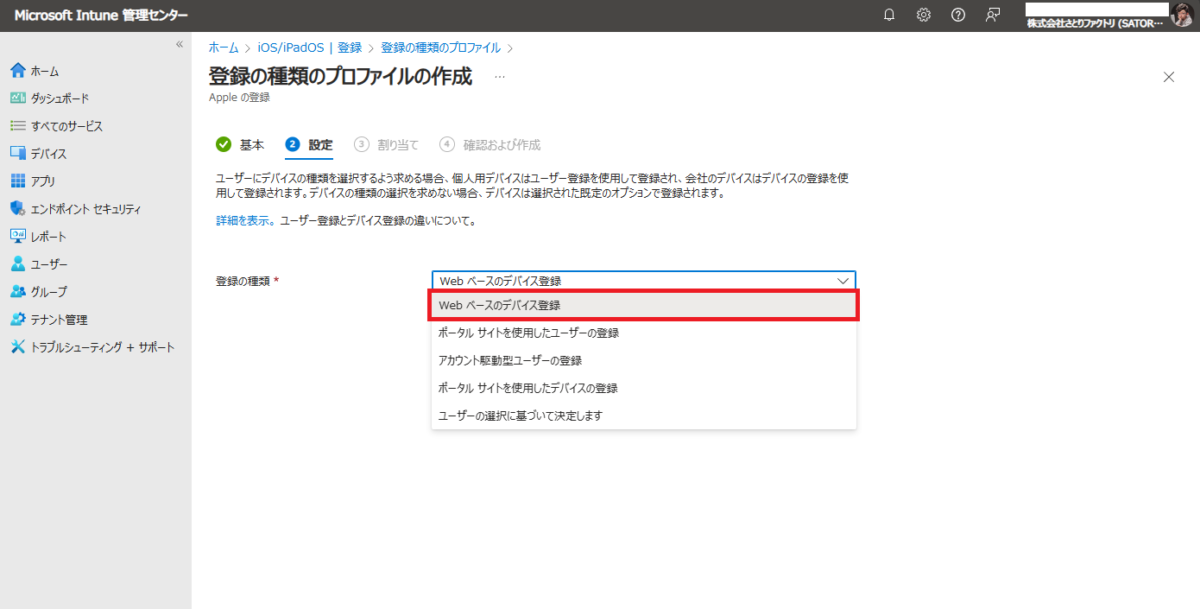

iOS/iPadOS – Microsoft Intune 管理センター にある「登録オプション」の「登録の種類」を選択し、プロファイルの作成を行います。

登録の種類のプロファイル – Microsoft Intune 管理センター

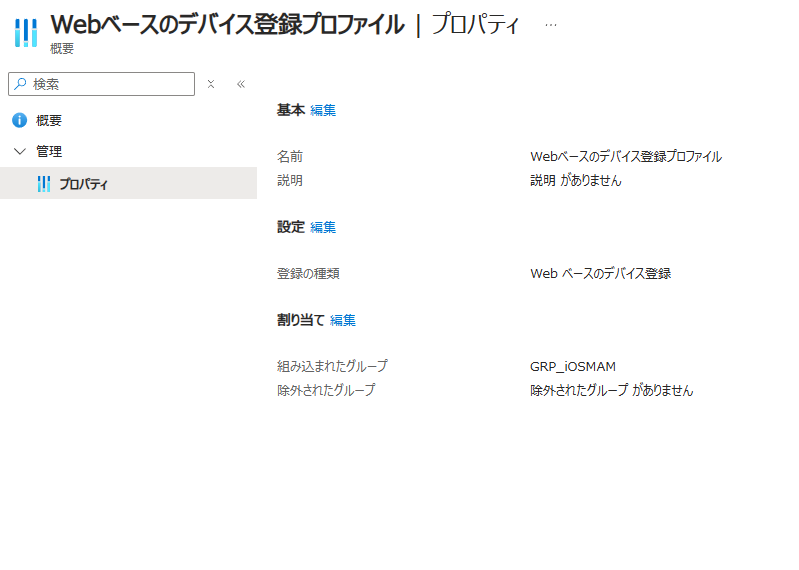

登録プロファイルの名前はわかり易い名前「Webベースのデバイス登録プロファイル」を設定し、設定で「Webベースのデバイス登録」を選択、割当にはBYODのIntuneを利用させるユーザグループを設定します。

下記のように作成できればOKです。

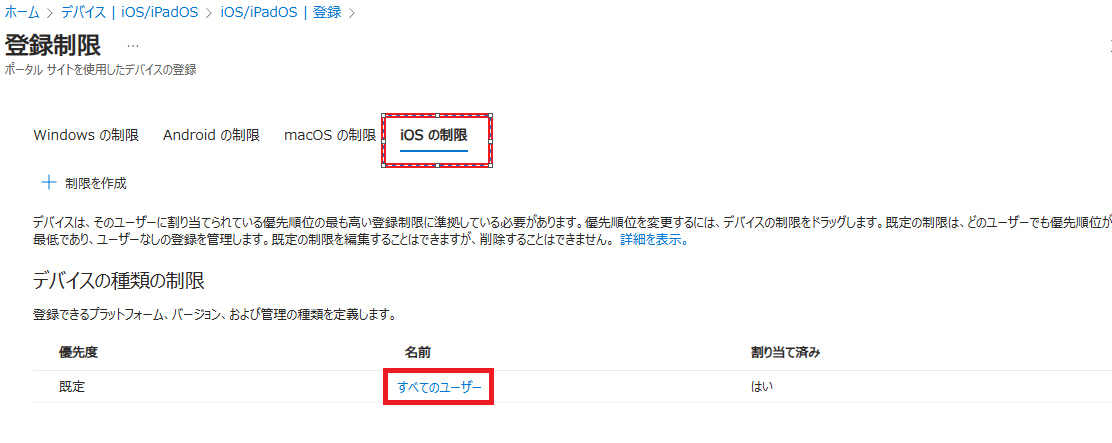

3、デバイスプラットフォームの制限

BYODの登録を許可する設定です。デフォルトだと許可されていますが念の為確認です。登録オプションの「デバイスプラットフォームの制限」を選択し、iOSの制限を選択します。

すべてのユーザを選択

下記のように個人所有が許可されていることを確認します。

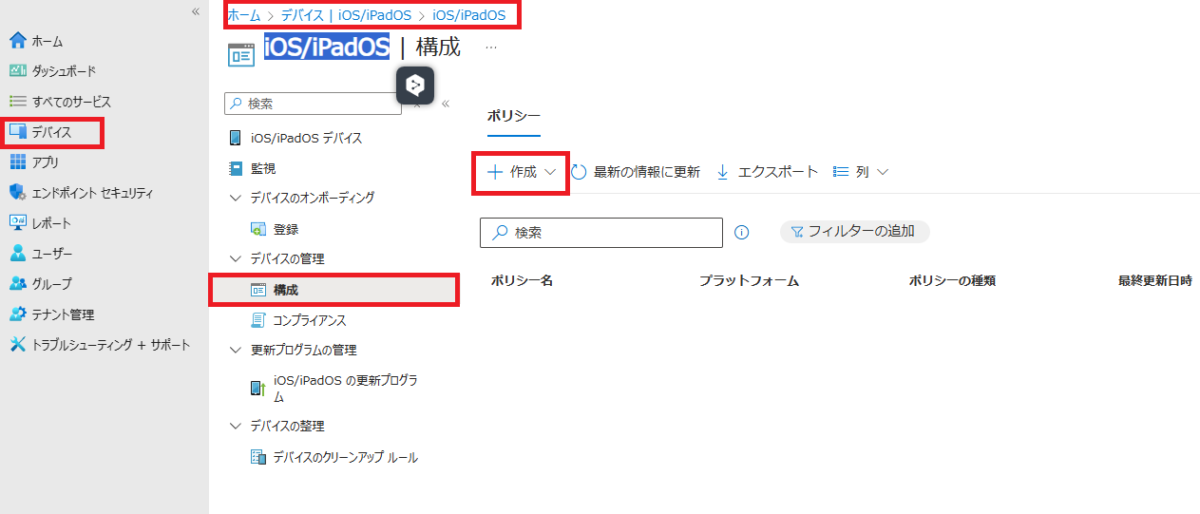

4、Just-In-Time登録の設定

ここからは「iOS/iPadOS | 構成」を使って設定を行います。左のメニューから「デバイス」→「iOS/iPadOS」→「構成」を選択し、ポリシーの作成を行います。

iOS/iPadOS – Microsoft Intune 管理センター

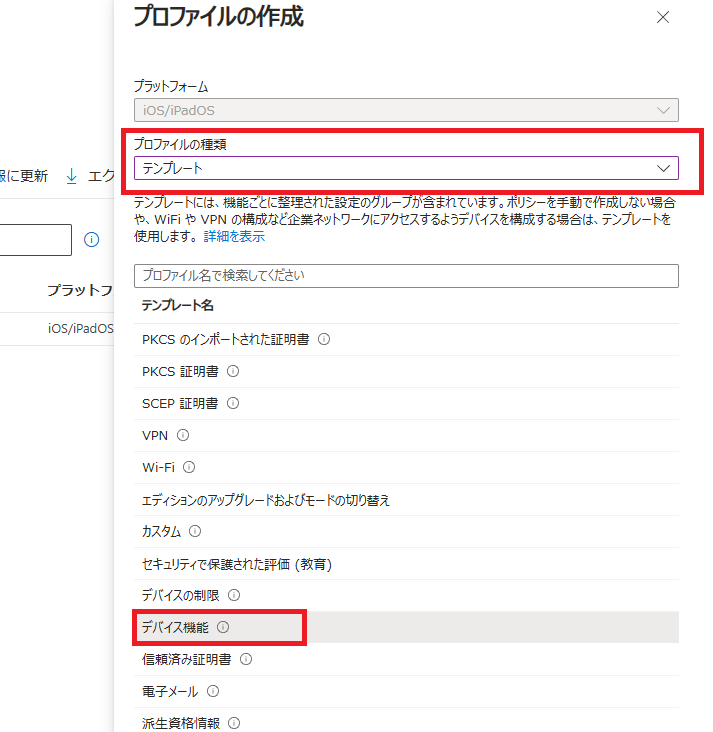

プロファイルの作成では、「テンプレート」から「デバイス機能」を選択します。

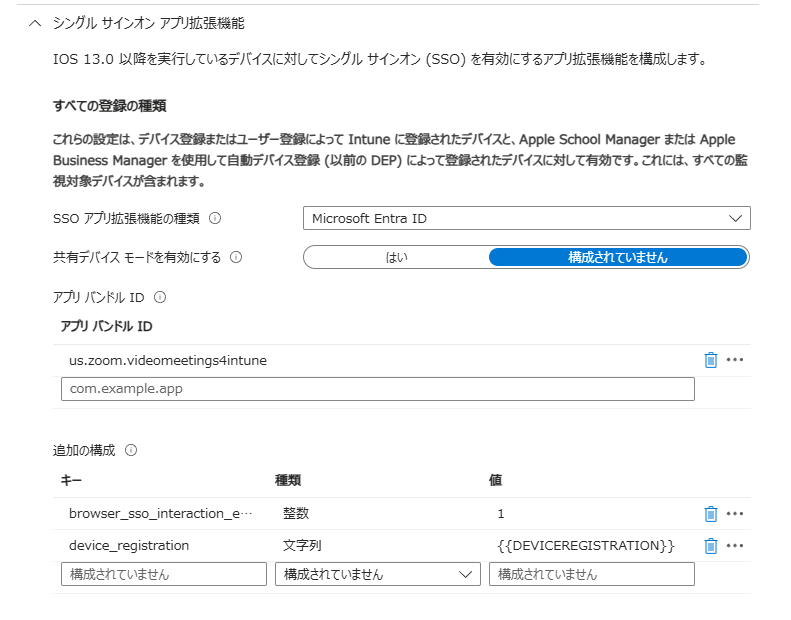

「シングルサインオン アプリ拡張」選択し、SSOアプリ拡張機能の種類は「Microsoft EntraID」を選択します。また下記の追加構成を入力します。キーの後ろなどにスペースが入っていないことを確認してください。

キー: device_registration

型: 文字列

値: {{DEVICEREGISTRATION}}

キー: browser_sso_interaction_enabled

型: 整数

値: 1

アプリバンドルIDはマイクロソフト以外のアプリでSSOを実現させるための機能になります。アプリバンドルIDは下記で検索できます。

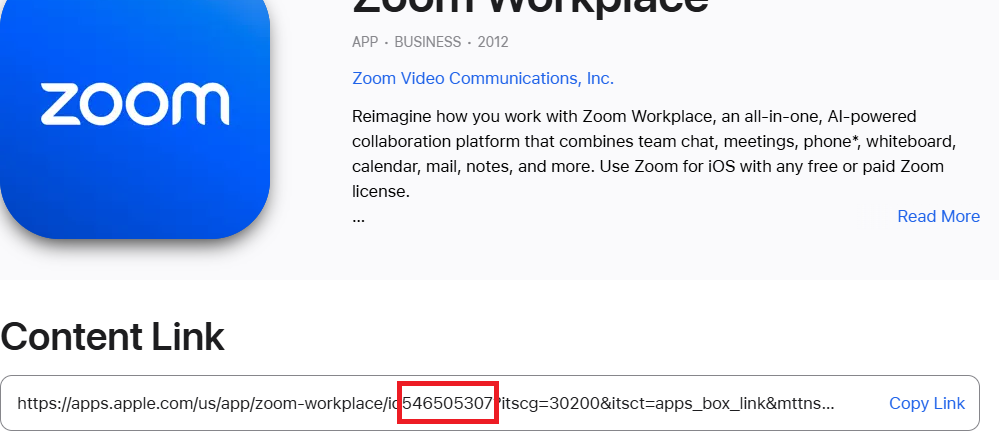

①下記ツールで、対象アプリを検索します。

Market with App Store (apple.com)

②対象アプリを選択し、Content LinkのIDを控えます。③控えた番号を下記のURLに記入してブラウザで実行すると、テキストファイルがダウンロードされます。

itunes.apple.com/lookup?id=(アプリID)

zoomの場合はhttps://itunes.apple.com/lookup?id=546505307

④ダウンロードしたファイルからbundleを検索すると、対象アプリのバンドルIDを見つけることができます。

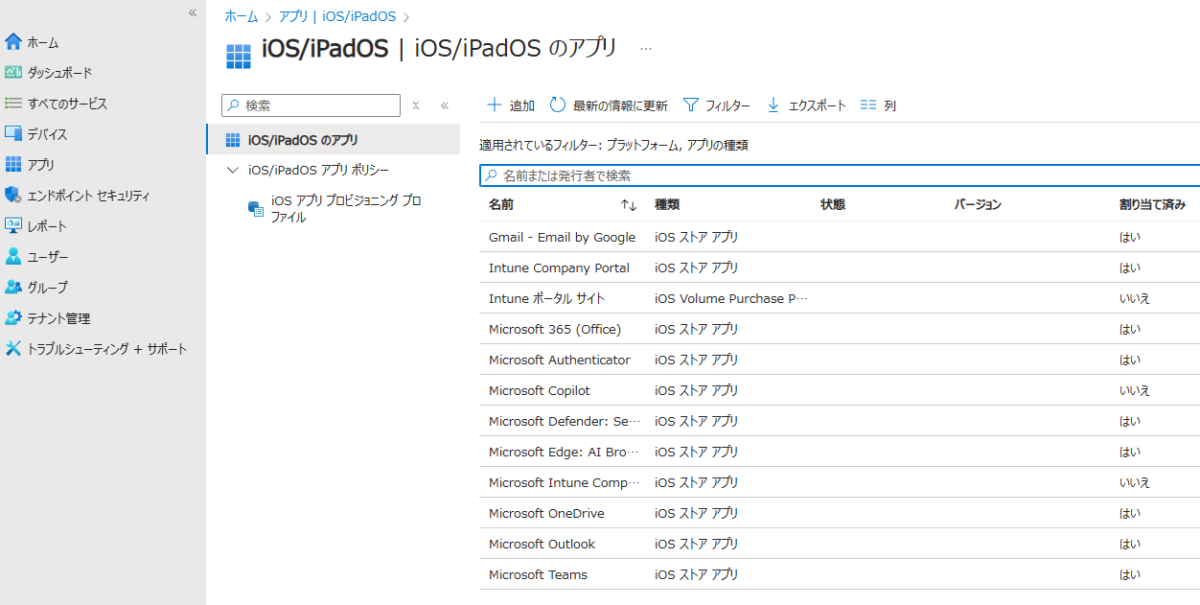

5、Microsoft Authenticator、Intuneポータルの配信設定

IntuneのアプリメニューからiOS/iPad向けのアプリケーション配信設定を行います。これはユーザにインストールさせている場合でも設定をしてください。SSOの前提条件となります。

iOS/iPadOS – Microsoft Intune 管理センター

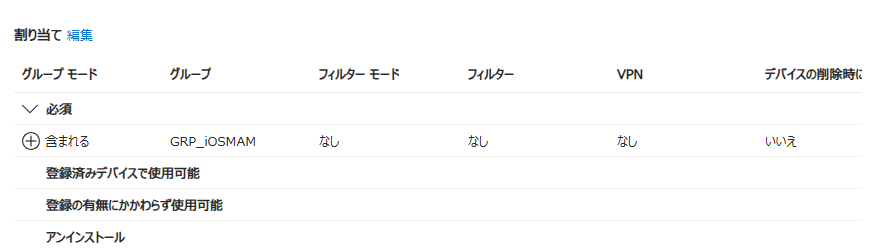

一覧にAuthenticatorがない場合は、追加ボタンより追加し、割当は「必須」でインストールできるように設定をします。

その他の設定

これ以外に、実環境では「デバイスへの設定」や「コンプライアンスポリシー」、「条件付きアクセス」などの運用に合わせた設定が必要です。

ユーザ側作業

ユーザはWebベースのデバイス登録に沿った、登録作業が必要です。詳しくはこちらのブログを確認ください。

iOS/iPadOSのIntune登録方法(BYODユーザ向け:Web ベースのデバイス登録) | さとりファクトリ (satorifactory.jp)

次回は、「アカウント駆動型ユーザの登録」に付いて説明いたします。

Microsoftライセンス選定にお悩みの方へ

Microsoft 365を活用したい。しかし、どのMicrosoft 365 / Office 365ライセンスが自社に適切かは判断が難しいですよね。

そこで、どのライセンスが自社にピッタリかを知りたい方に向けて、「Microsoft 365ライセンス比較表」をご用意しました。

・ExcelとWordとOutlookのアプリケーションが使えるのは?

・Intuneで端末管理が実現できる最低限のライセンスは?

…などを把握していただけるよう、Microsoft 365ライセンスに含まれる機能と費用を一覧表にしました。

シートが2枚あり、「パッケージライセンス一覧」タブではMicrosoft 365 Business Basicといったパッケージライセンスについてその金額、機能などを一覧で見ていただけます。フィルタリングや並び替えもできますので、必要な内容でフィルターをかけてご覧ください。

「単体ライセンスの費用」タブでは、Exchange OnlineやTeamsなど、ライセンスの費用一覧をご覧いただけます。

選択にお悩みの方のご検討の一助にしていただけましたら幸いです。

コメント